In mittelständischen Unternehmen ist das Active Directory (AD) Dreh- und Angelpunkt der IT – nicht nur für die Authentifizierung und Autorisierung von Benutzern, sondern auch für das zentrale Management von Ressourcen, Gruppenrichtlinien und Workstations. Doch genau diese zentrale Rolle macht es zu einem der attraktivsten Ziele für Cyberangreifer.

Ein kompromittiertes Active Directory bedeutet: Kontrolle über Server, Clients, Anwendungen und im schlimmsten Fall die vollständige Übernahme der Unternehmens-IT. Deshalb ist es unerlässlich, das AD mit bewährten Best Practices und modernen Schutzmechanismen zu härten – ein kontinuierlicher Prozess, bei dem wir von der anyWARE AG unsere Kunden im Mittelstand aktiv begleiten.

Warum Active Directory ein lohnendes Ziel ist

Angreifer suchen sich den Weg des geringsten Widerstands. In vielen AD-Umgebungen existieren noch immer:

- überprivilegierte Konten, die nicht überwacht werden

- ungenutzte, aber aktive Benutzerobjekte

- ungeschützte Dienstkonten mit Domain-Admin-Rechten

- veraltete Verschlüsselungsalgorithmen

- fehlende Netzwerksegmentierung

Ein einzelner kompromittierter Benutzeraccount – etwa durch Phishing oder Credential Dumping – genügt oft, um lateral durch das Netzwerk zu wandern und über Schwächen im AD administrative Kontrolle zu erlangen.

Technische Grundlagen und Empfehlungen im Detail

1. Zugriffsrechte minimieren & privilegierte Konten isolieren

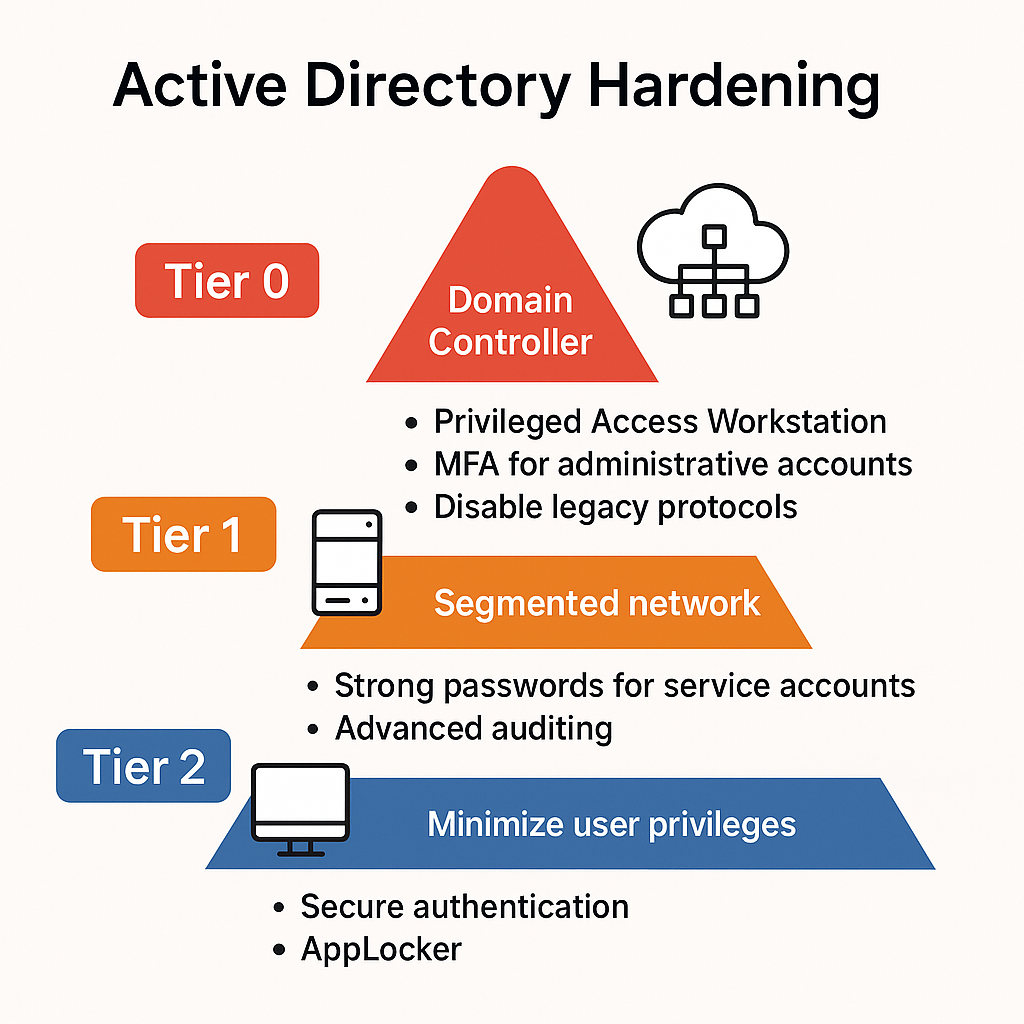

Tier-Modell konsequent umsetzen:

- Tier 0: Domain Controller, PKI, AD-Backups → ausschließlich über dedizierte Admin-Workstations verwalten

- Tier 1: Member Server, Applikationen, Management-Server

- Tier 2: Clients und Benutzerarbeitsplätze

Konten dürfen nicht „übergreifend“ arbeiten. Ein Domänenadministrator sollte niemals an einem Client eingeloggt sein – sonst landen seine Hashes in lokalen Speicherbereichen und sind über Pass-the-Hash auslesbar.

Praktische Umsetzung:

- Einführung von Privileged Access Workstations (PAWs)

- Nutzung von Just-in-Time (JIT) und Just-Enough-Administration (JEA) mit Microsoft LAPS, Microsoft PIM (Privileged Identity Management)

- Vermeidung von Kennwort-Wiederverwendung bei Dienstkonten

2. Sichere Authentifizierung implementieren

- Abschaltung von NTLMv1/v2: Nur Kerberos sollte zur Authentifizierung verwendet werden

- Aktivierung der SID Filtering Protection für Vertrauensstellungen

- Verhinderung von Kerberoasting durch Verwendung starker Service Account Passwörter (mind. 25+ Zeichen) und AES-256-Verschlüsselung (RC4-Tickets deaktivieren)

Ergänzende Maßnahmen:

- Durchsetzung von MFA bei allen administrativen Konten – idealerweise per Smartcard oder FIDO2-Token

- Einsatz von GPO-Hardening (z. B. keine Skripte im SYSVOL, restriktives Delegation-Modell)

3. Auditing, Logging & Angriffserkennung

Ein gehärtetes AD ist nichts ohne die Fähigkeit, Anomalien zu erkennen. Folgende Maßnahmen empfehlen wir:

| Maßnahme | Tools / Methoden |

|---|---|

| Sicherheitsbewertung | PingCastle, Microsoft Defender for Identity |

| Rechte- und Strukturanalyse | BloodHound, PowerView, AccessEnum |

| Loganalyse | SIEM-Systeme (z. B. Splunk, Sentinel) |

| Ereignisprotokollierung | Aktivierung von Advanced Audit Policies, Event-ID 4624/4672/4769/4740 etc. |

Wichtig: Logs sollten zentral gesammelt, signiert und mindestens 180 Tage aufbewahrt werden. In vielen mittelständischen Umgebungen fehlen genau diese Grundlagen.

4. Absicherung des Domain Controllers

- Installation nur auf gehärteten Systemen (z. B. Core-Edition ohne GUI)

- Vermeidung lokaler Anmeldung Dritter

- Applocker-Regeln auf Domain Controllern

- Abschaltung von Print Spooler, SMBv1, WSUS-Clients

Zudem sollte ein sogenanntes „Shadow Forest“ für administrative Aufgaben in Betracht gezogen werden – ein separates AD-Forest, das keine Vertrauensstellung zur Produktionsdomäne besitzt.

Soft Skills: Sicherheit ist auch Kultur

Active Directory Hardening ist keine rein technische Disziplin. Es erfordert ein Umdenken:

- Administratoren müssen bereit sein, auf Komfort zu verzichten (kein Admin-Alltag mit Domain Admin auf dem Client!)

- Sicherheitsrichtlinien müssen transparent und nachvollziehbar dokumentiert sein

- Das Management muss Sicherheitsprojekte aktiv mittragen – inklusive Budget und Zeitfenstern für Härtung und Schulung

Wir empfehlen regelmäßige interne Pentests oder Red Team-Übungen, um bestehende Schwächen realitätsnah aufzudecken.

Fazit: Active Directory ist kein Selbstläufer – und muss wie ein Hochsicherheitsbereich behandelt werden

Das Active Directory ist kein Verzeichnisdienst wie jeder andere – es ist das Nervensystem Ihrer IT. Ein Sicherheitsvorfall dort bedeutet im schlimmsten Fall: Totalausfall, Datenabfluss, Reputationsschaden, Produktionsstillstand.

Mit systematischem Hardening, modernen Tools und sicherer Konfiguration lassen sich diese Risiken deutlich reduzieren. Aber: Es braucht Kontinuität, Awareness und vor allem ein Konzept. Wir bei anyWARE unterstützen Sie dabei – strukturiert, praxisnah und individuell.

Über uns

Die anyWARE AG ist seit über 30 Jahren der IT-Dienstleister für den Mittelstand im Raum Mainz und Rhein-Main. Als zertifizierter HPE-Partner und Microsoft-Spezialist betreuen wir Unternehmen mit 10 bis 500 Mitarbeitenden umfassend in den Bereichen:

- IT-Infrastruktur & Netzwerke

- Microsoft 365, Server & Active Directory

- IT-Security (u. a. ISO 27001-Readiness, Schwachstellenanalysen)

- Backup, Storage & Virtualisierung

Unser Ziel: eine leistungsfähige, sichere IT-Landschaft – maßgeschneidert auf Ihre Geschäftsprozesse.

Sie möchten Ihr Active Directory analysieren, absichern oder restrukturieren?

Dann sprechen Sie mit uns. Wir bieten Ihnen ein individuelles AD-Sicherheitsaudit – inklusive Handlungsempfehlungen und Quick Wins für sofortige Maßnahmen.